|

ウィルス、セキュリティ情報

■2010年度 (2010.04〜2011.03)

|

■2009年度 (2009.04〜2010.03)

|

■2008年度 (2008.04〜2009.03)

|

■2007年度 (2007.04〜2008.03)

|

■2006年度 (2006.04〜2007.03)

|

■2005年度 (2005.04〜2006.03)

|

■2004年度 (2004.04〜2005.03)

|

■2003年度 (2003.04〜2004.03)

|

■2002年度 (2002.04〜2003.03)

|

■2001年度 (2001.04〜2002.03)

|

| セキュリティ |

Windows2000、XP(SP2)のサポートが終了します |

掲載日付 |

2010年7月13日 |

概 要

・

対 策 |

2010年7月13日に、Windows 2000 や Windows XP Service Pack 2(SP2)のマイクロソフト社によるサポートが終了します。

サポート終了により、対象となる製品へのセキュリティ更新プログラムの提供が終了します。

例えば、ウィンドウズアップデートが行われなくなるため、新たに脆弱(ぜいじゃく)性が発見されてもパッチ(修正用プログラム)は配布されません。つまり問題点が修正されないため、ウイルスなどに感染する可能性が高くなります。

各自のPCにて対策のほどお願いいたします。

Windows XP(SP2)の場合、SP3に上げることでサポート期間が2014年4月まで延びます。

Windows 2000の場合、OSそのもののサポートが終了するため、別の新しいWindows OSに移行する必要があります。 |

| 参考URL |

IPA 「サポートが終了した OS は危険です!」

Microsoft 「Windows デスクトップ製品のライフサイクル」 |

| ウィルス |

FTP アカウント情報を盗むマルウエアに関する注意喚起 |

掲載日付 |

2010年02月04日 |

概 要

・

対 策 |

| JPCERTコーディネーションセンター(以下、JPCERT/CC)より、“Gumblar”ウイルスをはじめとするマルウェアによるFTPクライアントソフトを標的とした攻撃に関して、情報公開しています。 |

| マルウェアは日々改変が加えられており、攻撃対象の拡大や窃取される情報の多様化などが予想されます。ウイルス対策ソフトの導入や各種アップデートパッチの適用等、対策が必要です。 |

| 以下参考URLを元に、各自PCに対策を講じるよう、お願いいたします。 |

|

| 参考URL |

JPCERT「FTP アカウント情報を盗むマルウエアに関する注意喚起」

窓の杜 「JPCERT、マルウェアによるアカウント情報窃取が確認されたFTPクライアントを公表」 |

| ウィルス |

Gumblar ウイルス感染拡大に関する注意喚起 |

掲載日付 |

2010年01月12日 |

概 要

・

対 策 |

| ガンブラー(Gumblar、別名GENOウイルス)と亜種のウイルスによる被害が急拡大しています。昨年12月からの被害だけでも、JR東日本、モロゾフ、ハウス食品、信越放送、ローソン、京王電鉄などの大手企業サイトが改ざんされています。 |

| ※ガンブラーは、正規Webサイトを改ざんしサイト訪問者を不正なWebサイトに誘導、不正プログラムに感染させようとします。 |

| 以下参考URLを元に、各自PCに対策を講じるよう、お願いいたします。 |

|

| 参考URL |

JPCERT「Web サイト改ざん及びいわゆる Gumblar ウイルス感染拡大に関する注意喚起

」

トレンドマイクロ「GUMBLAR(ガンブラー)の対策」 |

| ウィルス |

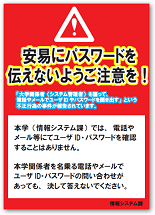

安易にパスワードを教えないようご注意を! |

掲載日付 |

2008年5月29日 |

概 要

・

対 策 |

| 他大学で、「大学関係者(システム管理者)を騙って、電話やメールでユーザIDやパスワードを聞き出す」という不正行為の事件が発生しました。(偽のwebページへ誘導し、そこでパスワードなどを入力させていた模様) |

|

本学(情報システム課)では、電話やメール等にてユーザID・パスワードを確認することはありません。

本学関係者を名乗る電話やメールでユーザID・パスワードの問い合わせがあっても、決して答えないようにしてください。

もし、そのようなメールが届いたり、指定されたページでの入力を促されても、安易にパスワード等の個人情報を送信しないようご注意ください。

また、情報システム課からお渡ししましたTKU-NETユーザIDの「初期パスワード」は必ず変更するようお願いします。(数ヶ月に一度は変更するようにしてください) |

|

|

| 参考URL |

JPCERT「ID やパスワードを聞き出そうとする電話に関する注意喚起」 |

| ウィルス |

USBメモリ経由のウィルス感染に関する注意 |

掲載日付 |

2008年5月27日

2008年12月3日更新 |

| 概 要 |

※2008年12月3日更新

最近、また感染が多く報告されています。USBメモリの取扱いにご注意ください。

USBメモリを介してコンピュータに感染するウイルス(USBワーム)の被害が広まっています。

PC教室でも不定期に検知されています。後述のリンク先をご参照の上、各自対策をお願いいたします。

※自宅等のPCで感染し、そのUSBメモリを学内PCに接続した際に検知されるケースもあります。

自宅のPCについてもセキュリティー対策を施すようお願いいたします。

このウイルスは、Windows上で動作するプログラムです。ウイルスに感染したパソコンにUSBメモリーを挿入すると、ウイルスは自分自身をコピーします。そのUSBメモリーを別のパソコンに挿入してウイルスを実行などすると、動き出して感染し、そのパソコンに接続されている別のUSB機器にも感染を広げようとします。

さらに、ウイルス本体と合わせて、ウイルスを実行するような「Autorun.inf」を作成しコピーします。

(Autorun.infとは、リムーバブルメディア内の実行形式ファイルを自動実行させるための設定ファイルです。Autorun.infをCDやDVDなどに入れておくと、それらをパソコンに読み込ませるだけで指定したファイルが自動的に実行されます。) |

| 対 策 |

・PC教室、PCコーナー等は「ウィルスバスターCorp」にて、本件に対応したパターンファイルを適用済です。

・各自のパソコン・サーバにつきましては、下記URLを参照の上、対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「USBメモリで広まるウイルスへの対策(図解入り)」

IPA 「USB メモリを安易にパソコンに接続しないように!」

IPA 「外部記憶メディアのセキュリティ対策を再確認しよう!」 |

| ウィルス |

添付ファイル「card.exe」「greeting card.exe」等に注意しましょう。

「TROJ_SMALL.EDW」(スモール),「WORM_NUWAR.CQ」(ヌーウォー) |

掲載日付 |

2007年2月2日 |

| 概 要 |

両ウイルスとも、メールの添付ファイルとして届くことが多く確認されています。

添付ファイルを実行すると活動を開始します。安易に添付ファイルを実行しないよう注意しましょう。

感染すると、主に下記のような現象が起こります。

・特定のWebサイトから別のウイルスをダウンロードし、気づかぬうちにいろいろなウイルスに次々に感染していきます。

・任意のポートを開き、悪意のある外部と勝手に通信ができるようにします。その結果、別のウイルスを仕込まれたり情報を盗まれたり、別のコンピュータを攻撃するために使われたりします。

・ウイルス付きのメールを、感染コンピュータ内のアドレス帳に保管されているアドレス宛に勝手に送信します。

添付ファイル名は、以下の種類があります。

・Flash Postcard.exe ・flash postcard.exe ・greeting card.exe ・Greeting

Card.exe

・greeting postcard.exe ・Greeting Postcard.exe ・postcard.exe ・Postcard.exe

・Full Clip.exe ・Full Story.exe ・Full Video.exe ・Read More.exe ・Video.exe |

|

| 対 策 |

・本学設置の「ウィルス対策ゲートウェイ」にて、本件に対応したパターンファイルを適用済です。

・本学設置の「ウィルスバスターCorp」にて、本件に対応したパターンファイルを適用済です。

・各自のパソコン・サーバにつきましては、下記URLを参照の上、対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「スモール、ヌーウォー対策Web」

トレンドマイクロ 「トロイの木馬「TROJ_SMALL.EDW」の感染が広まっています」 |

| セキュリティ |

年末年始のセキュリティ対策 |

掲載日付 |

2006年12月22日 |

| 概 要 |

クリスマスから年末年始にかけては、自宅でのメールのやり取りやWebの利用が増える事と思われます。

例えばメールの場合、時候のあいさつなどのメールにウイルスが紛れ込んでいる可能性もあり、注意が必要です。 |

| 対 策 |

「ウィルス対策(セキュリティ対策)ソフト」を導入し、最新の状態にしましょう。また、O/Sのセキュリティアップデートも

忘れずに行いましょう。

●メールの場合

・見知らぬ相手からのメール(クリスマス・カードや年賀状のメール等)に注意しましょう。

・知人からのメールでも、送信者名を詐称したウイルス・メールの場合があるので注意しましょう。

●WEBの場合

・「ワンクリック詐欺」や「セキュリティ対策ソフトの押し売り行為」のページに注意しましょう。

・所在のはっきりしない(信頼性の低い)ファイルを安易にダウンロードしないようにしましょう。

|

|

|

|

|

− |

騙しのテクニックに安易に騙されないよう、細心の注意を払いましょう。 |

− |

|

|

|

|

|

| 参考URL |

IPA 「年末年始における注意喚起 [メール編] 」「年末年始における注意喚起 [WEB編] 」

Microsoft 「長期休暇の前に」 |

| ウィルス |

WORM_STRATION(ワーム・ストレーション, ストラシオン) |

掲載日付 |

2006年10月12日 |

| 概 要 |

・この不正プログラムは、電子メールの添付ファイルとして侵入します。

・以下のような活動をします。

1.自身のコピーを電子メールに添付して頒布

2.システムに自身をインストール

3.ワーム活動(マスメーリング(送信者詐称:あり))

4.別の亜種をダウンロードして多重感染させる

通常、修正プログラムがメールの添付ファイルとしてベンダーから提供されることはありません。

十分注意して、だまされないようにしてください。 |

| 対 策 |

・本学設置の「ウィルス対策ゲートウェイ」にて、本件に対応したパターンファイルを適用済です。

・本学設置の「ウィルスバスターCorp」にて、本件に対応したパターンファイルを適用済です。

・各自のパソコン・サーバにつきましては、下記URLを参照の上、対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「マスメーリング型ワーム「WORM_STRATION」ファミリーの感染が広まっています。」

IPA 「修正プログラムの配信を装ったウイルスメールに注意!!」 |

| セキュリティ |

Winny等ファイル交換ソフトの利用に関する注意 |

掲載日付 |

2006年3月31日

2006年4月5日更新 |

| 概 要 |

ここ最近、企業・官公庁・病院・大学において、Winnyによる情報漏洩が相次いでいます。

その殆どは『Antinny(アンティニー)』という暴露ウイルスに感染していたことによります。

一度流失してしまった情報(ファイル)を回収することは不可能です。

利用におきましては、以下のような危険性を十分認識する必要があります。

1. 複製権や頒布権のないファイルを交換することにより、著作権侵害に問われる可能性。

2. ウイルス感染による個人情報や機密情報が漏えいする危険性。

●Winny(ウィニー)とは

インターネットを介して不特定多数のPC間でファイルを共有することができる日本製ソフト。

音楽データや画像・映像データ等、著作権侵害にあたるファイルが交換されるケースが多い。

●Antinny(アンティニー)とは

Winnyを通じて感染するウイルス。感染したPC内のファイルをWinnyで共有できる状態にし、

個人情報や機密情報等が外部へ流出してしまう。 |

|

| 対 策 |

大切な情報が流出する前に、各自パソコンについて以下の対策をとりましょう。

●ウイルス対策ソフトの導入

パターンファイルやエンジン等は常に最新の状態にしておきましょう。

●パソコンを最新の状態にする

WindowsUpdate等を定期的に行いましょう。

●Winny等ファイル交換ソフトを削除する

安全対策に自信がない方は、大切な情報が流出しないようWinny等ファイル交換ソフトを削除しましょう。

※参考:各セキュリティベンダー提供の「オンラインスキャン」 |

| 参考URL |

トレンドマイクロ「Winnyによる情報漏えい対策」

Microsoft「ファイル共有ソフトによる情報の流出について」

IPA「Winnyによる情報漏えいを防止するために」 |

| ウィルス |

WORM_RBOT.CBQ(アールボット),WORM_ZOTOB.D(ゾトブ) |

掲載日付 |

2005年8月18日 |

| 概 要 |

・共に「ワーム」に分類されるトロイの木馬型不正プログラムです。

・Windows のセキュリティホールを悪用するもので、ネットワークに接続しているだけで感染する可能性があります。感染したパソコンは、再起動を起こす可能性があります。

・ネットワークに接続された PC の TCP 445 番ポートを通じて、セキュリティホールを攻略します。攻略に成功すると、当該

PC にて実行を試みます。 |

| 対 策 |

・本学設置の「ウィルス対策ゲートウェイ」にて、本件に対応したパターンファイルを適用済です。

・本学設置の「ウィルスバスターCorp」にて、本件に対応したパターンファイルを適用済です。

・各自のパソコン・サーバにつきましては、下記URLを参照の上、対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「WORM_RBOT.CBQ」情報 「WORM_ZOTOB.D」情報

IPA 「W32/IRCbot」に関する情報 「W32/Zotob」に関する情報 |

| セキュリティ |

ウィルスバスターの利用で、CPU使用率が100%になる事象について |

掲載日付 |

2005年4月25日

2005年4月27日更新 |

| 概 要 |

以下の環境において、コンピュータの動作が著しく遅くなり、通常の運用が困難となる事象が発生します。

○条件

2005年4月23日午前7:33から午前9:02の間に、検索エンジン7.51もしくは、7.50を搭載したコンピュータに

ウイルスパターン「2.594.00」をアップデートした場合に発生します。

○発生条件 ※2005.04.27 条件の変更。

「検索エンジン 7.51および、7.50を使用」かつ「ウイルスパターンファイル

2.594.00を使用」

○環境に応じた発生率

1.発生条件を満たすファイルを含み、問題発生率が高い環境

・Microsoft Windows XP Service Pack 2,2003 (SP1含む)

2.発生条件を満たすファイルを含むが、問題発生率が比較的低い環境

・Microsoft Windows Me ・Microsoft Office XP

※上記以外にも、発生条件を満たすファイルをウイルス検索した場合に同様の問題が発生する可能性があります。

製品別問題判別ナビゲーション(トレンドマイクロ) |

| 対 策 |

ウイルスパターンファイル「2.596.00」(日本時間:4/23午前10:51頃公開)へアップデートしてください。

「2.596.00」以降へアップデートできている環境においては、本問題は発生いたしません。

■学内の以下の場所のWindowsPCについて

・PCL教室(C102〜C106、F501〜F505教室) ・大学院研究室1〜4

・社会調査室、ニューズルーム ・キャリアセンター学生用PC

○4月23日においては「2.592.00」のため、今回の影響は受けていません。

○4月24日に「2.596.00」、4月25日に「2.598.00」が適用されています。 |

| 参考URL |

トレンドマイクロ

「ウイルスパターンファイル2.594.00へのアップデートにおける、コンピュータのCPUが100%になる現象に関して」 |

| ウィルス |

PE_ZAFI.B(ザフィ) |

掲載日付 |

2004年6月24日 |

| 概 要 |

・このウイルスは、メールの添付ファイルを開くことによって感染します。

・感染したコンピュータから大量のウイルスメールを自動的に送信します。P2P(ピアツーピア)ソフトウェアによっても感染します。ワームに分類されるトロイの木馬型不正プログラムです。

・影響を受けるシステムは「Windows 95,98,Me,NT, 2000,XP、server 2003」です。 |

| 対 策 |

・「InterScan VirusWall」にて、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室以外のパソコン・サーバにつきましては、下記のページを参照の上、各自対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「PE_ZAFI.B」情報

IPA 「W32/Zafi」ウイルスの亜種に関する情報 |

| ウィルス |

WORM_SASSER.B(ワーム・サッサー) |

掲載日付 |

2004年5月6日 |

| 概 要 |

・ワームに分類されるトロイの木馬型不正プログラムです。

・このワームは、TCP 445 番ポートを通じて、セキュリティ脆弱性を攻略し、avserve.exe

という名のファイルをダウンロードし、実行を試みます。

・更に、攻撃対象のコンピュータをリモートコントロール可能な状態にし、自身のコピーとして、4〜5桁の数字に末尾が

_up.exe のファイル(例: 54321_up.exe)が作成されます。

・攻撃を受けたコンピュータは、エラーメッセージを表示してWindowsが再起動してしまうことがあります。

・Windows 2000/XPが対象であり、それ以外のWindows 95/98/ME/NT/Server2003

などのシステムに侵入することはできません。 |

| 対 策 |

・「InterScan VirusWall」にて、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室以外のパソコン・サーバにつきましては、下記のページを参照の上、各自対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「WORM_SASSER.B」情報

IPA 新種ワーム「W32/Sasser」に関する情報

MICROSOFT Sasser ワームについてのお知らせ |

| ウィルス |

WORM_NETSKY.C(ワーム・ネットスカイ) |

掲載日付 |

2004年2月27日

2004年3月 9日更新

2004年4月 3日更新 |

| 概 要 |

・これは一般的に「ワーム」に分類されるシステム常駐型のトロイの木馬型不正プログラムです。

・電子メールおよびマッピングされたネットワークを介して繁殖します。ターゲットマシンで検出したアドレスへ自身を送信し、C〜Zドライブ上のフォルダにウイルス自身をコピーします。

・このワームはWindows 2000, Windows 95, Windows 98, Windows Me, Windows

NT, Windows Server 2003, Windows XP上で動作可能です。

・差出人は、感染マシンから取り出したアドレスで偽装されています。

(件名、本文、ファイル名等については、下記参考URLを参照して下さい。)

※その後、本ウィルスの亜種「WORM_NETSKY.D」が猛威を振るっています。ご注意ください。

※その後、本ウィルスの亜種「WORM_NETSKY.Q」が猛威を振るっています。ご注意ください。

|

| 対 策 |

・「InterScan VirusWall」にて、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室以外のパソコン・サーバにつきましては、下記のページを参照の上、各自対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「WORM_NETSKY.C」情報

トレンドマイクロ 「WORM_NETSKY.D」情報

トレンドマイクロ 「WORM_NETSKY.Q」情報

IPA 「W32/Netsky」ウイルスの亜種に関する情報

IPA 「W32/Netsky」ウイルスの亜種(Netsky.Q)に関する情報

|

| ウィルス |

WORM_MYDOOM.A(ワーム・マイドゥーム)

※別名:W32/Mydoom,Novarg |

掲載日付 |

2004年1月28日

2004年2月 2日更新 |

| 概 要 |

・これはワームに分類される「トロイの木馬」型不正プログラムです。メールに添付されている実行形式のファイルを実行することにより感染いたします。

・このワームはWindows 95, 98, ME, NT, 2000, XP上で動作可能です。

・ウイルスメールの特徴は下記のとおりです。

○送信者:コンピュータから取得できたアドレス。※詐称されてます。

○件名:以下のいずれか。

・Error ・Status ・Server Report ・Mail Transaction Failed

・Mail Delivery System ・hello ・hi

○本文:

・"The message contains Unicode characters and has been sent

as a binary attachment."

・"The message cannot be represented in 7-bit ASCII encoding

and has been sent as a binary attachment."

・"Mail transaction failed. Partial message is available."

・"test"

○添付ファイル名::ランダムな文字列 |

| 対 策 |

・「InterScan VirusWall」にて、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室以外のパソコン・サーバにつきましては、下記のページを参照の上、各自対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「WORM_MYDOOM.A」情報

IPA 「W32/Mydoom」(別名:Novarg)ウイルスに関する情報

マイクロソフト 「Mydoom」 に関する情報 |

| ウィルス |

WORM_BAGLE.A (ワーム・バグル) ※別名:W32.Beagle |

掲載日付 |

2004年1月20日 |

| 概 要 |

・これは一般的に「ワーム」に分類されるシステム常駐型のトロイの木馬型不正プログラムです。自身のコピーを電子メールに添付し任意の宛先に送信して頒布するワーム活動を行います。

・ワームのアイコンはWindows標準の電卓プログラムのアイコンになっています。

・ウイルスメールの特徴は下記のとおりです。

○送信者:パソコン上で発見したメールアドレスから無作為に抽出したアドレス。※詐称します。

○件名:Hi

○本文:Test=) (ランダムな文字列) Test, yep."

○添付ファイル名::(ランダムな文字列).exe |

| 対 策 |

・「InterScan VirusWall」にて、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室以外のパソコン・サーバにつきましては、下記のページを参照の上、各自対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「WORM_BAGLE.A」情報

IPA 「W32/Bagle」ウイルスに関する情報

マイクロソフト Bagle に関する情報 |

| ウィルス |

WORM_SWEN.A (ワーム・スウェン) |

掲載日付 |

2003年9月24日 |

| 概 要 |

・これは一般的に「ワーム」に分類されるトロイの木馬型不正プログラムです。自身のコピーを電子メールに添付し任意の宛先に送信して頒布するワーム活動を行います。

(マイクロソフト社の Internet Explorer のセキュリティホールを悪用したウイルスです。)

・このウイルスが添付されたメールを受け取ると、Outlookではメールを開いただけで、Outlook

Expressではプレビューしただけでも感染します。

・このワームは、Microsoft社からの正式なメッセージに見せかける場合があります。

(Microsoft社がEメールを通じて更新版やバッチを送信することはありませんので、ご注意ください。) |

| 対 策 |

・「InterScan VirusWall」にて、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室以外のパソコン・サーバにつきましては、下記のページを参照の上、各自対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「WORM_SWEN.A」情報

IPA 「W32/Swen」ウイルスに関する情報

マイクロソフト 「Swen」 に関する情報 |

| ウィルス |

WORM_SOBIG.F (ワーム・ソービッグ) |

掲載日付 |

2003年8月22日 |

| 概 要 |

・ワームに分類される「トロイの木馬」型不正プログラムです。自身のSMTPエンジンを利用して自身を添付したメールを送信するワーム活動を行います。

・ワームは送信先のアドレスを「DBX,HLP,MHT,WAB,HTML,HTM,TXT,EML」のファイルより抽出します

・ウイルスメールの特徴は下記のとおりです。

○送信者:送信元のアドレスを感染コンピュータから抽出したメールアドレスで詐称する場合があります。

○件名:以下のいずれか。

「Re: Thank you!」「Thank you!」「Re: Details」「Re: Re:

My details」

「Re: Approved」「Re: Your application」「Re: Wicked screensaver」「Re:

That movie」

○本文:以下のいずれか。

「See the attached file for details」「Please see the attached

file for details」

○添付ファイル名:以下のいずれか。

「your_document.pif」「document_all.pif」「thank_you.pif」「your_details.pif」

「details.pif」「document_9446.pif」「application.pif」「wicked_scr.scr」「movie0045.pif」 |

| 対 策 |

・「InterScan VirusWall」にて、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室以外のパソコン・サーバにつきましては、下記のページを参照の上、各自対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「WORM_SOBIG.F」情報

IPA 「W32/Sobig」の亜種 (Sobig.F) に関する情報

マイクロソフト 「Sobig」に関する情報 |

| ウィルス |

WORM_MSBLAST.A (ワーム・エムエスブラスト) |

掲載日付 |

2003年8月18日

2003年8月22日更新 |

| 概 要 |

・本ワームは、Windowsに存在するセキュリティホールを利用し、感染を広げるワームです。

・「RPC DCOM バッファオーバーフロー」とよばれるセキュリティホール[MS03-026]を悪用し、ネットワーク上のコンピュータに侵入します。感染後はwindowsupdate.comに

対してネットワーク攻撃を仕掛けるDoS攻撃を行います。

このセキュリティホールへの攻撃を受けたコンピュータはWindowsが再起動されます。

・このセキュリティホールは、Windows NT/2000/XP/Server 2003に存在しますが、Windows

NT/Server 2003ではワームは活動しません。また、Widows 9x/Meの場合は、このワームが利用するセキュリティホールが存在しませんので、感染の危険はありません。

★2003年8月22日更新

その後、「WORM_MSBLAST.A」の亜種「WORM_MSBLAST.D」(別名:Welchi,Nachi)が発見されています。

ご注意ください。

WORM_MSBLAST.D情報 |

| 対 策 |

・「InterScan VirusWall」にて、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室以外のパソコン・サーバにつきましては、下記のページを参照の上、各自対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ エムエスブラスト対策Web

IPA 「W32/MSBlaster」ワームに関する情報

マイクロソフト Blaster に関する情報 |

| ウィルス |

WORM_PALYH.A(ワーム・パリィ) |

掲載日付 |

2003年5月26日 |

| 概 要 |

・このウイルスは、メールの添付ファイルを介して感染を拡げます。

・下記に示すようなマイクロソフト社のサポートを装ったメールを受け取った場合は、添付ファイルをダブルクリックすることなく、

メールごと削除してください。

・ウイルスメールの特徴は下記のとおりです。

○送信者:support@microsoft.com

○件名:以下の候補から無作為に選択。

「Approved (Ref: 38446-263)」「Cool screensaver」「Re:

Approved (Ref: 3394-65467)」

「Re: Movie」「Re: My application」「Re: My details」「Screensaver」「Your

details」「Your password」

○本文:All information is in the attached file

○添付ファイル名:以下の候補から無作為に選択。

「application.pif」「approved.pif」「doc_details.pif」「movie28.pif」「password.pif」

「ref-394755.pif」「screen_doc.pif」「screen_temp.pif」「your_details.pif」 |

| 対 策 |

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

※検知した場合は、ファイルを「削除」 してください。

・PCL教室以外のパソコンにつきましては、下記のページを参照の上、各自対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ 「WORM_PALYH.A」情報

IPA ウイルス「W32/Palyh」に関する情報

マイクロソフト Palyh に関する情報 |

| ウィルス |

WORM_FIZZER.A (ワーム・フィザー) |

掲載日付 |

2003年5月15日 |

| 概 要 |

・このワームは通常メールの添付ファイルとしてユーザのコンピュータに侵入します。ウイルス対策ソフトを停止し、バックドア型ハッキングツール的活動も行います。

・添付ファイルを実行していなければワームが活動を開始することはありません。

(ファイル共有システム「KaZaa」を通じてファイルが頒布されることがあります。)

・ウイルスメールの特徴は下記のとおりです。

○送信者:詐称(アドレス帳から取得したメールアドレスを無作為にセットされる)

○件名:ランダム(ウイルス自身が持つリストから選ばれる。)

○本文:ランダム(ウイルス自身が持つリストから選ばれる。)

○添付ファイル名:ランダムなファイル名+.exe、.com、.pif、.scr |

| 対 策 |

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

※検知した場合は、ファイルを「削除」 してください。

・PCL教室以外のパソコンにつきましては、下記のページを参照の上、各自対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ ウイルス対策ソフトを停止し、ハッキング活動を行うワーム「WORM_FIZZER.A」

IPA 「W32/Fizzer」ウイルスに関する情報

マイクロソフト 「FIZZER」に関する情報 |

| ウィルス |

WORM_SQLP1434.A (ワーム・エスキューエルピー)

※別名「MS-SQL worm」,「W32/SQLSlammer」等。 |

掲載日付 |

2003年1月27日 |

| 概 要 |

・マイクロソフト社「SQL Server 2000」,「MSDE 2000(SQL Server 2000 Desktop

Engine)」の脆弱点を攻略する新種ワームが、2003年 1月25日に発見され、その伝搬が拡大しています。

・本ワームは「SQL Server 2000」に対して、「UDP1434 ポート」(SQL Server

2000 解決サービスで使用するポート)に対して、DDoS攻撃を行います。攻撃を受けた「SQL

Server 2000」は本ワームに "感染" し、「SQL Server 2000」のプロセス内でプログラムコードが実行されてしまいます。"感染"

されてしまった「SQL Server 2000」のプロセスは、自らが攻撃者となり他のシステムに対して

"感染" 活動を開始します。

・感染活動によりUDPパケットがネットワークの帯域を消費し、結果的にネットワーク全体のスループットが低下する恐れがあります。

・本ワームはファイルに対する感染力は弱く、メールによる感染の被害はありません。 |

| 対 策 |

・情報システム課では、このワームが攻撃対象とする 「UDP1434ポート」については、ファイアウォール上で遮断しています。

・PCL教室のパソコンには、「MSDE 2000」はインストールされていません。

・「SQL Server 2000」を設置(稼動)している各課及び教員の方は、下記URLを元に至急対策(セキュリティパッチの適用)をお願いします。 |

| 参考URL |

トレンドマイクロ DDoS攻撃を行うウイルス「WORM_SQLP1434.A」

IPA 新種ワーム「MS-SQL ワーム」に関する情報

マイクロソフト SQL Server および MSDE を標的とした SQL Slammer ワームに関する情報 |

| ウィルス |

WORM_BUGBEAR.A (ワーム・バグベアー) |

掲載日付 |

2002年10月11日 |

| 概 要 |

・「ワーム」に分類される不正プログラムです。Eメールとネットワーク共有を使って感染を広げます。

・Internet Explorerのセキュリティホールを悪用し、メールやメールに添付されたファイルを開かなくても、プレビュー機能でメール本文を見たり、カーソルをあてるだけでウイルスが活動を開始する仕組みになっています。

・セキュリティソフト(ウイルス対策ソフト、ファイアウォールソフト)のプロセスを終了し、その後Outlook

Expressのアドレス帳などからアドレスを取得し、170件のアドレスに対して自身のコピーを添付したメールを送信します(送信者も詐称)。

・共有ファイルなどを経由してネットワーク感染も行います。 またバックドアの作成や情報漏洩なども行います。

・ウイルスメールの特徴は下記のとおりです。

○送信者:詐称(アドレス帳から取得したメールアドレスを無作為にセットされる)

○件名:不定(ウイルスが持つ、多くの候補の中から選ばれる)

○本文:不定

○添付ファイル名:以下のいずれか

(1)Setup.exe

(2)<マイドキュメントフォルダ内のファイル名>+(.pif、.scr、.exe)

(3)単語のランダムな組み合わせ(setup, card, docs, news等)+(.pif、.scr、.exe) |

| 対 策 |

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

・PCL教室以外のパソコンにつきましては、下記のページを参照の上、各自対策をとるようお願いします。 |

| 参考URL |

トレンドマイクロ バグベア-対策WEB

IPA 「W32/Bugbear」に関する情報

マイクロソフト Bugbear に関する情報 |

| ウィルス |

WORM_KLEZ.E (ワーム・クレズ) |

掲載日付 |

2002年4月15日

2002年4月26日更新 |

| 概 要 |

※感染すると、パソコン日付が奇数月の6日に、特定の拡張子のファイルを「ゴミ」データで上書きする活動を試みます。

次回の発病日は5月6日で、ゴールデンウィーク中にあたります。(2002年4月26日追記)

※その後新たな亜種「WORM_KLEZ.G」も発生。下記参考URLのトレンドマイクロ社を参照の事。(2002年4月19日追記)

・「W32/Klez」ウイルスの亜種です。

・自分のコピーをe-mailに添付して、Windowsのアドレス帳もしくは感染したコンピュータ内にある特定の拡張子のファイル内から取得したアドレス全てに、ウイルス自身を添付したe-mailをシステム起動時毎に送信します。

・「WORM_KLEZ.A」同様に「差出人」を感染コンピュータ内で取得した任意のメールアドレスとして設定する場合があります。そのため「差出人」として設定されているメールアドレス使用者のコンピュータが感染しているとは限りません。

・システム日付が奇数月の6日に発病し、様々な拡張子のファイルを上書きして破壊します。 |

| 対 策 |

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

※但し、一個のプログラムのため「駆除」できません。検知した場合は、ファイルを「削除」

してください。

・ワームのダイレクトアクション活動を防ぐため、「OutlookExpress」ではメールの「プレビューウインドウ」の表示を行わない設定にすることをお勧めします。 |

| 参考URL |

IPA http://www.ipa.go.jp/security/topics/newvirus/klez.html

トレンドマイクロ(専用対策ページ) http://www.trendmicro.co.jp/klez/ |

| ウィルス |

WORM_FBOUND.B,WORM_FBOUND.C (ワーム・エフバウンド) |

掲載日付 |

2002年3月14日

2002年3月15日更新 |

| 概 要 |

ワームに分類されるトロイの木馬型不正プログラムです。自身のコピーを電子メールに添付して任意の宛先に送信し、ネットワーク上で自己増殖するワーム活動を行います。

破壊活動は現在確認されていません。メールを大量配信します。

添付ファイル「patch.exe」が実行されると、すぐにWindowsのアドレス帳のすべてのアドレスに自身をメール送信します。

○件名:・IMPORTANT

・重要 ・Re:重要 ・重要なお知らせ ・Re:重要なお知らせ

・例の件 ・Re:例の件 ・お久しぶりです ・Re:お久しぶりです

・こんにちは ・Re:こんにちは ・極秘 ・Re:極秘 ・資料 ・Re:資料 等。

○本文:無し

○添付ファイル:patch.exe |

| 対 策 |

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

※但し、一個のプログラムのため「駆除」できません。検知した場合は、ファイルを「削除」

してください。

・「patch.exe」という添付ファイル付のメールを受信しましたら、「patch.exe」は実行せずにメールごと削除して下さい。 |

| 参考URL |

IPA http://www.trendmicro.co.jp/vinfo/virusencyclo/default5.asp?VName=WORM_FBOUND.B

トレンドマイクロ http://www.ipa.go.jp/security/topics/newvirus/fbound.html |

| ウィルス |

WORM_MYPARTY.A (ワーム・マイパーティー) |

掲載日付 |

2002年1月29日 |

| 概 要 |

※このウィルスは2002年1月25日から2002年1月29日の間だけ動作します。(2002.01.30追記)

メールに自身を添付して拡大するワーム型のウイルスです。データ破壊等の活動はありません。

ワームは自身のコピーを添付した以下の内容のメールを送信します。送信先のアドレスは、Windowsのアドレス帳から取得します。

○件名:new photos from my party!

○本文:Hello!

My party... It was absolutely amazing!

I have attached my web page with new photos!

If you can please make color prints of my photos. Thanks!

○添付ファイル:www.myparty.yahoo.com |

| 対 策 |

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

※但し、一個のプログラムのため「駆除」できません。検知した場合は、ファイルを「削除」

してください。

・PCL教室以外のパソコンやご自身のパソコンで、上記内容のメールを受け取りましたら、添付ファイルは開かずにメールごと添付ファイルを削除してください。 |

| 参考URL |

IPA http://www.ipa.go.jp/security/topics/newvirus/myparty.html

トレンドマイクロ http://www.trendmicro.co.jp/vinfo/virusencyclo/default5.asp?VName=WORM_MYPARTY.A |

| ウィルス |

WORM_ALIZ.A (ワーム・アリス) |

掲載日付 |

2001年12月4日 |

| 概 要 |

・InternetExplorerの既知のセキュリティホールを悪用したウイルスで、メールの添付ファイルを介して感染を拡げます。

・このウイルスが添付されたメールを受け取ると、Outlookではメールを開いただけで、OutlookExpressではプレビューしただけでもウイルスが動作します

・送信されるメールの内容は次のとおりです。

○件名:以下の5つのグループからランダムに選択された文字列が組み合わさったもの

例)Fw: Nice pictures to see hehe ;-) や Interesting stuff here

!

1.Fw:、Fw: Re:

2.Cool、Nice、Hot、some、Funny、weird、funky、great、Interesting、many

3.website、site、pics、urls、pictures、stuff、mp3s、shit、music、info

4.to check、for you、i found、to see、here、- check it

5.!!、!、:-)、?!、hehe ;-)

○本文:peace

○添付ファイル名:whatever.exe |

| 対 策 |

・PCL教室のパソコンには、本ウィルスに対応した最新パターンファイルを適用済です。

※但し、「トロイの木馬型」なので駆除はできません。 検知した場合は、ファイルを「削除」

してください。

・予防策:ブラウザ(InternetExplorer)にパッチを適用する。

InternetExplorer 5.01の場合、SP2を適用する。

InternetExplorer 5.5の場合、SP2を適用する。 |

| 参考URL |

IPA http://www.ipa.go.jp/security/topics/newvirus/aliz.html

トレンドマイクロ http://www.trendmicro.co.jp/vinfo/virusencyclo/default5.asp?VName=WORM_ALIZ.A |

|